.jpeg?width=300&name=AdobeStock_335134701%20(1).jpeg)

Servicios de Ethical Hacking

Encuentra y arregla vectores de ataque antes de que los atacantes puedan explotarlos.

- El Ethical Hacking permite identificar y solucionar vulnerabilidades en sistemas informáticos, redes, aplicaciones y otros activos digitales.

- Nuestro servicio permite acompañar a las empresas en la generación de una estrategia para la gestión de la exposición a amenazas.

- Analizamos las rutas de amenazas que podrían seguir los atacantes para explotar las vulnerabilidades existentes, generando una correlación entre las diversas vulnerabilidades.

- Como parte del servicio realizamos una priorización en base a la criticidad en un contexto más amplio que las vulnerabilidades por sí solas.

TIPOS DE ETHICAL HACKING DISPONIBLES

Dependiendo de las necesidades de la organización, podemos realizar el servicio de Ethical Hacking interno, externo o ambos.

- Simula un ataque desde la perspectiva de un colaborador con acceso a la red interna de la empresa.

- Se centra en vulnerabilidades de software, aplicaciones y sistemas internos.

- Busca explotar debilidades en la infraestructura de TI como si se tratara de un atacante con acceso interno.

- Simula un ataque desde la perspectiva de un atacante externo sin acceso a la red interna.

- Se centra en vulnerabilidades en la red externa, sitios web y aplicaciones web.

- Busca explotar debilidades en la infraestructura externa como si se tratara de un hacker que busca acceder a los sistemas de la empresa desde internet.

- Alcance

- Entregables

- Cobertura

ALCANCES DEL SERVICIO

- Nuestro equipo altamente especializado analiza los datos recopilados y proporciona una hoja de ruta detallada para abordar y mitigar los riesgos identificados.

- Además, ofrecemos orientación paso a paso para ayudar al cliente a solucionar las vulnerabilidades detectadas de manera eficaz.

¿CUÁLES SON LOS ENTREGABLES DEL SERVICIO?

- Informe ejecutivo.

- Informe técnico.

- Informe categorizado de vulnerabilidades.

- Detalle priorizado para mitigar y remediar.

COBERTURA DEL SERVICIO

- Descubre y enumera activos y servicios Web propios con exposición de marca.

- Descubre y enumera los activos de red e infraestructura TI que soportan el negocio.

- Categoriza y planifica alcance de análisis alineado con cumplimiento y matriz de riesgo.

- Análisis de vulnerabilidad y pruebas de explotación validando la matriz de riesgo.

- Detalle y prioridad de vectores de riesgo.

IDENTIFICA Y EXPLOTA VULNERABILIDADES

Nuestro servicio de Ethical Hacking proporciona a la empresa una evaluación clara del impacto potencial de un ataque y el nivel de riesgo al que se expone su organización.

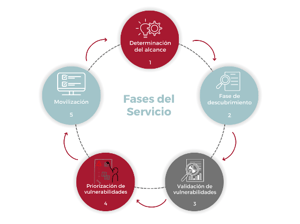

Ciclo de Gestión de la Exposición a Amenazas

1. Alcance: Se determinan cuáles son los procesos críticos del negocio.

2. Descubrimiento: Definidos por el alcance, se identifican los activos asociados que serán cubiertos por el servicio.

3. Priorización: Se identifican y explotan de manera segura las vulnerabilidades, determinando su probabilidad de ocurrencia e impacto en el negocio, permitiendo así identificar cuáles deben tener prioridad.

4. Validación: Se determinan los eventos de mayor impacto y relevancia alineados con el negocio y sus procesos críticos.

5. Movilización: Se genera la información para lograr la movilización de acciones para mitigar o resolver las vulnerabilidades encontradas.

¿QUÉ DIFERENCIA NUESTRO SERVICIO DE OTROS?

- Permite visibilizar en tiempo real todos los comandos y módulos mientras se están usando.

- Se puede ver toda la actividad en detalle por cada sistema (cada IP) que fue parte del examen.

- Los ataques son realizados desde diferentes perspectivas.

- Los procesos de instalación e iniciación de exámenes toman solo 30 minutos.

- Se utilizan módulos creados internamente para enseñar debilidades, configuraciones mal hechas o capturas de credenciales no solo basadas en CVEs.

- Existe una extensión única que capta credenciales adentro de directorios internos (Remote Access Tool).

- El servicio incluye exámenes internos y externos, enumeración, auditoria del Active Directory y Phishing.

PREGUNTAS FRECUENTES

Si bien ambas son herramientas complementarias para mejorar la seguridad de un sistema, el Ethical Hacking es una prueba de seguridad más profunda que busca comprender el impacto de las vulnerabilidades, mientras que el análisis de vulnerabilidades se centra en su identificación y clasificación.

La elección de la herramienta adecuada dependerá de las necesidades específicas de la organización.

Estaciones de trabajo

Aplicaciones web

Sitios web

Redes

Dispositivos

Infraestructura TI

Debilidades

Credenciales

Data expuesta

Hosts

Subdominios

Servicios

URL’s

Certificados

Configuraciones erróneas

Controles deficientes

Políticas débiles

La frecuencia con la que una empresa debe realizar pruebas de Ethical Hacking depende de su contexto específico y de los riesgos asociados con su infraestructura de TI y datos. En Widefense recomendamos a las empresas realizar al menos dos Ethical Hacking al año para evaluar regularmente la postura de seguridad cibernética y mantener una protección efectiva contra las amenazas cibernéticas.